Comfort Area 01: MENGAMATI WEBSITE

MUTU = KINERJA + EFISIENSI + PROFESIONALISME

Sering kali saya bertanya, apakah ukuran yang paling realistis dalam menilai keberhasilan BUMN yang telah go public ? Mungkin jawabannya hanya tiga kata yaitu Kinerja, Efisiensi dan Profesionalisme. Namun, apa kaitannya dengan Mutu ? La..Iya.. Lah…pasti ada kaitannya dong. Sudah dapat dipastikan suatu BUMN yang mempunyai Kinerja ekselen yang mampu menciptakan dan mendorong efisiensi serta ditunjang oleh team work para karyawannya yang bekerja secara professional akan menghasilkan mutu yang ekselen pula,

Bagimana menciptakan Mutu ?

Manajemen perusahaan wajib dilibatkan dalam pemeliharaan, perbaikan, dan pengembangan mutu. Dengan demikian, manajemen bertanggungjawab dalam mempertahankan status quo sementara pada waktu yang sama menghancurkan status quo tersebut. Pemeliharaan menjadi dasar semua kegiatan lainnya, sebab perbaikan dan pengembangan tidak akan mungkin kalau tidak diketahui status quo yang menjadi dasarnya.

Standar mutu yang ditentukan sebelum sebuah produk dibuat dan sifat-sifat mutu yang harus dimasukkan pada sebuah produk dalam proses pembuatan adalah sangat berbeda sehingga keduanya harus dipertimbangkan secara terpisah karena standar praproduksi disebut mutu desain sedangkan standar produksinya disebut mutu pembuatan. Mutu desain juga dikenal sebagai mutu standar atau mutu spesifikasi. Mutu pembuatan kerap disebut mutu konformasi karena dinilai menurut sejauh mana produk itu sesuai dengan desain awalnya.

Kita sering berbicara mengenai mutu yang baik dan biaya yang rendah, tetapi ini hanyalah konsep abstrak dan perlu standar konkrit yang jelas. Kita tidak dapat memiliki mutu standar sampai kita selesai merumuskan apa yang kita maksudkan dengan mutu yang baik dan biaya yang rendah itu. Demikian pula, tidak ada artinya menyebut standar internasional kalau kita tidak mengungkapkan dengan jelas secara tepat apa makna standar tersebut.

Dalam mendefinisikan `mutu standar`, kita perlu mengingat bahwa mutu standar harus dirumuskan dalam kerangka kemampuan perusahaan kita sekarang ini. Terlalu sering perancang mendesain produk baru dengan sama sekali menghiraukan kemampuan produksi perusahaan kita. Ini bukanlah mutu desain yang baik. Ini merupakan `mutu angan-angan`. Mutu standar harus jelas dibedakan dengan mutu sasaran penelitian dan pengembangan.**** Insya Allah bermanfaat*****SELAMAT MENGIKUTI LOMBA JASA MARGA AWARD****Semoga lomba ini akan menciptakan nilai perusahaan menjadi lebih baik lagi*****HS5258

********************************

Yups... Mantaf Santai Saja Mas Heri... Diatas adalah Komentar Anda Yang Ada di bawahah Tulisan Kerangka Acuan Penilaian Media Internal dan Karya Tulis. Coba kira2 Nyambung Gak..? Weh Mas-mas Saya malah gak ngerti tulisan Mas Heri wong saya buat saja aku rela kok gak nuntut opo2 (cuma ganti domain sama rokok itu saja sulit kok)dan wong sampean sing Nyuruh kok malah aku di tuduh ABS lah apa2 lah...

Bener mas aku malah Gak ngerti ... Semua tulisan Kerangka acuan, kolom komentarnya sudah dibuka kok Mas malah saya persilahkan buat kritik membangun pada setiap kategori lomba yang di gelar...

Makanya mas baca dulu ..apa isi tulisan..baru di komentari apa kekurangannya dan apa solusinya baru itu namanya kritik membangun untuk kebaikan bersama...

Mas Heri kok malah Blog Mas Heri gak di aktifin Kolom Komentarnya..? gimana saya mau menjelaskan... katanya transfaransi dan keterbukaan... :D Kepiye toh..

Mas Heri kok aneh2 saja ... Buang Mas pikiran2 yang Jelek kayak gitu...Mendingan tuangkan Kalau memang Mas Heri punya Pengalaman yang baik dalam menunjang kinerja Mas Heri kedalam Bentuk Karya tulis ... Baru itu lebih elegan dari pada Mas Heri Nulis disana sini gak ada juntrungannya ... OK Kami tunggu.. He..he..:D

Beberapa waktu lalu, ada beberapa rekan Blogger yang meminta untuk di buatkan desain Header Blog/web-nya. Entah apa yang mendasari dari rekan2 tersebut sehingga mereka ingin dibuatkan header sesuai apa yang diinginkannya dengan bantuan saya. Mungkin karena beberapa alasan seperti sibuk, tidak sempat atau lainnya sehingga mereka memintanya...

Nah sekalian ajang untuk belajar otak-atik desain, saya pikir kenapa tidak membuka diri aza..? Iya gak..? Jadi mulai postingan ini dan berakhirnya gak tahu, jika teman blogger yang ingin merubah header template blognya sesuai nama atau foto dan sebagainya sesuai keinginan Anda saya akan coba membantu membuatnya.

Layanan ini gratis bagi siapa saja yang ingin mengganti header template atau themes aslinya, baik blogspot, joomla, wordpress, mambo dan sebagainya. Cuma ada satu persyaratan, yaitu Anda harus mempromosikan juga dengan memasang banner "free design header" di blognya/webnya. Bagaimana ? mau gak...? gampang kan.

Materi header bisa Anda kirim ke saya, baik berupa foto jenis font ataupun lainnya. Atau Anda cukup memberitahu salah satu blog atau web yang Anda sukai sebagai bahan referensinya. Jika Anda sibuk juga dan tidak sempat, Anda cukup menginformasikan blog Anda dan saya akan coba membuat Header yang setidaknya temanya gak jauh dari isi blog atau web Anda.

Format header yang bisa Anda pilih bisa berupa : gif, png, jpg, gif-animator. Saya akan coba membuat header dengan file sekecil-kecilnya namun tetap menjaga agar kualitas gambar tersebut tetap bagus.

Beberapa yang terpenting yang perlu diinformasikan pada saat pemesanan header yaitu menginformasikan berapa ukuran header yang akan anda pakai misalnya : 800x100 Pixel, 400x60 pixel atau berapa? Atau jika gak tahu ukurannya berapa ? Cukup kasih alamat blognya dimana header tersebut ingin di ganti ok.

Bagi rekan blogspot dan mungkin belum tahu bagaimana cara memasangnya saya akan coba membantunya juga.

Layanan ini free jika Anda turut mempromosikan juga dengan memasang Banner, dan jika Anda ingin special dan ingin tidak memasang Banner dengan alasan web tersebut resmi milik instansi atau pemerintah atau bisnis lainnya anda bisa langsung menghubungi saya. Hi...hi..Promosi...nih ye...

Waktu pengerjaanya tergantung design yang di pesan rumit apa nggak dan yang jelas kalau gak lagi padet langsung tak kerjain,

Nah bagi rekan yang berminat bisa hubungi saya melalui kontak di bawah ini:

Silahkan Klik Disini

Silahkan Anda memasang Banner Berikut jika Anda berminat :

Belajar PHP dari menginstall PHP hingga mempelajari fungsi-fungsi dasar PHP

Posted by : jonbetta Category: TutorialAnda ingin membuat website dinamis? maka anda perlu mempelajari bahasa pemrograman web server seperti ASP.net, PHP, JSP, Perl, Python, RoR (Ruby on Rails) dan masih banyak lagi. Anda tidak perlu mempelajari semuanya cukup pilih saja salah satu. Dan jika anda memilih PHP, maka anda berada diwebsite yang tepat. Jika anda memilih lainnya silahkan browsing lagi di Google, karena saya belum menguasainya (saya bilang belum karena saya berencana mempelajarinya, hanya saja tidak ada waktu untuk mempelajarinya).

Apa itu PHP?

Salah satu alasan PHP menjadi sukses seperti sekarang ini adalah karena kemampuannya yang menakjubkan. PHP dapat berkomunikasi dengan berbagai macam database dan mengenal semua protokol internet. PHP mudah digunakan dan cepat. Class-class / fungsi-fungsi PHP dapat anda temukan dengan mudah di internet. Apabila anda ingin membuat web dinamis dan belum tau caranya, PHP adalah bahasa pemrograman yang tepat.

PHP merupakan kependekan dari HyperText Preprocessor, awalnya merupakan kependekan dari Personal HomePage. PHP Merupakan bahasa pemrograman yang biasanya ditulis bersama kode HTML. Tidak seperti HTML yang langsung dikirim ke browser, script PHP di parsing dulu oleh PHP binary dalam komputer server. Elemen HTML dibiarkan tetapi kode PHP di eksekusi terlebih dahulu dan hasilnya dalam bentuk HTML dikirim ke browser pengguna. Kode PHP mampu menjalankan perintah database, membuat gambar, membaca dan menulis file, serta kemampuan lainnya yang tidak memiliki batas.

Pada saat artikel ini ditulis, PHP telah memasuki versi 5, tetapi versi 4 nya masih banyak digunakan. Bahkan versi 6 Alpha telah keluar sejak akhir 2006. Pada versi 5 keatas PHP telah memiliki konsep OOP (Pemrograman Berorientasi Objek) yang cukup bagus dan sebanding dnegan Java. Jadi jika anda menggunakan PHP 5 anda harus terbiasa dengan konsep OOP. Saya akan membahas konsep OOP lain kali, disini kita menggunakan PHP 4 dan tidak menggunakan konsep OOP. Jadi sangat cocok bagi anda yang merupakan pemula dan ingin belajar PHP.

Cara menginstall PHP

Sudah cukup kita ngomongin PHP, sekarang sebelum kita dapat menggunakan PHP pertama-tama kita perlu menginstall PHP pada komputer kita. PHP dapat dijalankan di berbagai macam sistem operasi dan servers. PHP dapat berjalan di Windows, Unix, Linux dan Macintosh. PHP juga dapat bekerja pada berbagai macam web server termasuk Apache (Apache merupakan opensource dan pasangan sehidup semati dengan PHP), Microsoft IIS (Internet Information Server), Website Pro, iPlanet dan Microsoft PWS (Personal Web Server). Disini kita akan menginstall PHP didalam Windows XP menggunakan server Apache.

Cara termudah menginstall PHP adalah dengan menggunakan appserv. Appserv merupakan sebuah paket untuk Windows dimana didalamnya terdapat :

- Apache Web Server

- PHP Script Language

- MySQL Database

- Zend Optimizer

- phpMyAdmin Database Manager

Daripada kita mendownload satu-satu, lebih mudah kita menggunakan apsserv, karena didalamnya sudah terdapat semua. Anda tinggal download dan install.

Pertama-tama bukalah http://www.AppServNetwork.com dan download Appserv versi terbaru. Setelah itu jalankan filenya dan akan muncul layar seperti dibawah ini:

Klik Next aja.

Ini merupakan default folder dimana anda akan menginstall

Appserv. Saya sarankan biarkan saja menggunakan folder defaultnya tidak usah

diubah. Klik Next

Pilihlah typical dan klik Next

Biarkan saja Server Name nya dengan localhost dan Port nya 80.

Klik Next

Pilihlah Username dan Password untuk mengakses database MySQL.

Isi sesuka anda, asal anda jangan lupa dengan username dan passwordnya. Kemudian

klik Next, selesailah sudah. Anda sudah berhasil menginstall PHP pada komputer

anda. Bagaimana mudah bukan.

Sekarang buka browser anda dan ketik 'localhost', maka browser

anda akan menjadi seperti ini:

Selamat, PHP sudah terinstall pada komputer anda. Sekarang mari kita mencoba beberapa kode PHP.

PHP pertama saya begitu menggoda

Perlu di ingat jika anda membuat file PHP, maka anda perlu menyimpannya di folder c:\appserv\www\folderanda. Sekarang buka Windows explorer dan buka c:\appserv\www setelah itu buatlah folder dan beri nama folder tersebut 'contoh'. Seperti dokumen HTML, PHP merupakan file text. Karena itu anda dapat membuatnya dengan text editor seperti Notepad atau BBEdit untuk MacOS atau Vi dan Emacs untuk Unix/Linux. Saya pribadi menyukai Editplus atau PHPEdit karena software tersebut memiliki sintax highlighting yang memudahkan kita.

Engine PHP akan mengeksekusi kode PHP setelah () sampai ketemu dengan (?>), jika kode PHP anda benar maka hasilnya akan ditampilkan, tetapi apabila salah maka terdapat pesan error dengan memberi tahu anda pada baris berapa terdapat error nya. Sekarang buka teks editor favorit anda dan cobalah kode berikut ini:

print ("Hello World!");

?>Sekarang simpan file tersebut di to c:\appserv\www\contoh\hello.php. Buka browser anda dan jalankan 'http://localhost/contoh/hello.php'. Maka pada browser anda akan tampil seperti ini:

print() merupakan fungsi untuk mengoutput data. Apa saja yang dituliskan oleh print() akan ditampilkan pada browser. print() merupakan salah satu fungsi yang terdapat dalam PHP untuk menampilkan data, biasanya dimodifikasi dengan data yang dimasukkan, Dalam kasus ini anda menjalankan fungsi print() yang berisi sekumpulan karakter (Hello World) atau disebut String. String harus diapit oleh tanda ".

Anda dapat memasang kode PHP didalam HTML, cukup seperti ini:

<html>

<head>

<title>My first PHPtitle>

head>

<body>

print "Hello World";

?>

body>

Tetapi anda tidak bisa menyimpannya dalam format .html, anda harus menyimpannya dalam format .php

Comments

Sama seperti HTML, anda pun bisa menuliskan komentar di kode PHP anda. Untuk menuliskan komentar satu baris pada PHP harus diawali dengan dua tanda // atau sebuah tanda #. Semua teks setelah tanda tersebut tidak akan dibaca oleh PHP. Jika anda ingin menuliskan komentar lebih dari satu baris anda dapat menggunakan tanda /* dan diakhiri dengan tanda */. Contoh:

// Ini merupakan kode pertama sayaprint ("Hello World!");

?>Variables

Variabel merupakan sebuah tempat yang anda definisikan untuk menyimpan sebuah nilai. Variabel mempunyai nama yang anda definisikan dan diawali dengan tanda $. Nama variabel bebas anda dapat menuliskan dengan karakter, angka dan garis bawah "_". Nama variabel tidak boleh mengandung spasi atau karakter lain selain angka dan huruf. Contoh:

$nama="bobi";

$umur=30;

$negara="Indonesia";

print "Halo nama saya $name, saya $age tahun dan tinggal di $country";

?>Hasil:

Halo nama saya bobi, saya 30 tahun dan tinggal di Indonesia

Sudah dapet maksudnya? Jika anda lihat kode diatas, kita membuat variabel nama yang diisi dengan teks "bobi", kita kuga membuat variabel umur dan negara. Maka apabila kita menulis $umur didalam fungsi print maka yang ditampilkan adalah isi dari variabel tersebut. Kita juga dapat mengisi variabel dengan variabel yang lain serta dapat memanipulasinya. Ini contohnya:

$x=3;

$y=4;

$hasil=$x+$y;

print "$x + $y = $hasil

";

$firstname="Dhimas";

$lastname="Ronggobramantyo";

$fullname="$firstname $lastname";

print "Nama saya adalah $fullname";

?>Hasil:

3 + 4 = 7

Nama saya adalah Dhimas Ronggobramantyo

Jika anda lihat pada variabel "hasil" kita mengisinya dengan variabel x ditambah variabel y. Kita melakukan manipulasi yaitu menambah nilai variabel x dan y yang hasilnya disimpan pada variabel hasil. Sebelum anda meneruskan, coba anda pahami terlebih dahulu mengenai variabel, cobalah untuk mengubah kode-kode yang ada.

Array

Array merupakan sekumpulan elemen yang memiliki tipe yang sama. Di dalam array data tersimpan dengan menggunakan index untuk memudahkan pencarian kembali data tersebut. Variabel hanya memiliki sebuah nilai sedangkan array dapat mempunyai sejumlah nilai. Data dalam suatu array disebut elemen-elemen array. Semua elemen array yang tersimpan mempunyai tipe data yang sama. Array dapat berdimensi satu atau lebih (multidimensi). Oke sekarang cobalah contoh berikut ini:

$name[0]="James";

$name[1]="Bobi";

$name[2]="Robert";

print "Halo nama saya $name[0] dan teman saya adalah $name[2]";

?>Hasil:

Halo nama saya James dan teman saya adalah Robert

Mirip dengan variabel kan, hanya saja terdapat kurung siku atau dikenal dengan istilah vektor untuk membedakan antara $name yang satu dengan yang lain. Untuk membuat array anda dapat menggunakan cara lain yaitu menggunakan fungsi array(). Contoh:

$name = array("James", "Bobi", "Robert");

Pada bagian vektor (yang didalam kurung siku) tidak hanya dapat di isi angka saja tetapi juga dapat di isi oleh teks. Contoh:

$country["james"]="United States";

$country["bob"]="United Kingdom";

$country["robert"]="Singapore";

print "Hallo $country[james]";

?>If statement

Belajar pemrograman tidak akan lengkap jika belum ada if. Fungsi if digunakan untuk membuat berbagai ekspresi yang berbeda, apabila ekspresinya benar maka kode yang didalam ekspresi tersebut akan dijalankan. Untuk gampangnya perhatikan diagram kode diabawah ini:

if ( expression 1 )

{

// kode yang dijalankan apabila ekspresi 1 benar

}

elseif ( another expression 2 )

{

// kode yang dijalankan apabila ekspresi 1 salah

// dan ekspresi 2 benar

else

{

// kode yang dijalankan apabila ekspresi 1 dan 2 salah

}

Apabila ekspresi 1 bernilai benar maka kode didalamnya akan dijalankan, dan setelah itu selesai. Tetapi apabila ekspresi 1 salah maka program akan membaca ekspresi 2, apabila ekspresi 2 maka kode didalamnya akan dijalankan dan selesai. Tetapi apabila ekspresi 2 salah maka program akan menjalankan kode yang berada didalam else karena semua ekspresi sebelumnya salah. Anda dapat menambahkan elseif sebanyak apapun yang anda mau. Cobalah kode berikut ini:

$x=3;

if ($x > 5) {

print "$x lebih besar dari 5";

} else if ($x < 5) {

print "$x lebih kecil dari 5";

} else if ($x == 5) {

print "$x sama dengan 5";

} else { print "$x bukan merupakan angka";}

?>Variabel $x menyimpan nilai yaitu "3". Angka "3" tidak lebih besar dari "5", Maka ekspresi pertama akan dilewati. Pada elseif berikutnya diuji apakah 3 <>$x agar mendapatkan hasil yang berbeda-beda. Pahamilah perbedaannya. Contoh lainnya:

$score=67;

if ($score < 20) {

print "Nilai anda: $score, anda dapat E";

}

elseif ( ($score > 20) && ($score < 40) ) {

print "Nilai anda: $score, anda dapat D";

}

elseif ( ($score > 40) && ($score < 60) ) {

print "Nilai anda: $score, anda dapat C";

}

elseif ( ($score > 40) && ($score < 80) ) {

print "Nilai anda: $score, anda dapat B";

}

else {

print "Nilai anda: $score, anda dapat A";

}

?>Switch Statement

Perintah switch merupakan alternatif pengganti dari If. Perintah switch akan menyeleksi kondisi yang diberikan dan kemudian membandingkan hasilnya dengan konstanta-konstanta yang ada didalam case. Pembandingan akan dimulai dari konstanta pertama sampai terakhir. Jika kondisi ditemukan maka program akan membaca kode didalam konstanta tersebut, dan ketika bertemu perintah break; maka program akan keluar dari fungsi switch. Untuk lebih jelasnya perhatikan diagram kode berikut ini:

switch ( expression )

{

case result1:

// Kode akan dijalankan apabila ekspresi sesuai dengan result1

break;

case result2:

// Kode akan dijalankan apabila ekspresi sesuai dengan result1

break;

default:

// Kode akan dijalankan apabila break tidak dijalankan

}

Pada dasarnya mirip dengan if, coba anda perhatikan contoh berikut ini:

$sex=cowok;

switch ( $sex )

{

case "cowok":

print "Saya cowok";

break;

case "cewek":

print "saya cewek";

break;

default:

print "Saya bukan cowok/cewek

tapi

$sex";

}

?>Pengulangan (while)

Fungsi while digunakan untuk melakukan pengulangan suatu blok kode. Jumlah pengulangan yang terjadi tergantung dari ekspresi yang ditentukan. Anda akan sering menggunakan fungsi while untuk mengambil data dari database. Blok diagram kode while kira-kira seperti ini:

while (ekspresi)

Kode yang diulang

endwhile;

Inilah contohnya:

$i=1;

while ($i <= 10) {

echo "Loop $i

";

$i++;

}

?>Hasil:

Loop 1

Loop 2

Loop 3

Loop 4

Loop 5

Loop 6

Loop 7

Loop 8

Loop 9

Loop 10

autoincrement (++) dan autodecrement (--) sama saja artinya dengan menjumlahkan/mengurangkan nilai variabel dengan nilai satu, jadi jika kita memiliki variabel i yang bernilai 1 kemudian kita menjalankan $i++; maka nilai i akan menjadi 2. Pada kode diatas pertama-tama kita memberi nilai variabel i dengan 1. Kemudian dibawahnya ada kode while yang artinya jika nilai i lebih kecil sama dengan 10 maka kode yang berada didalam while akan dijalankan. Karena nilai i adalah 1 maka kode dijalankan yaitu mencetak teks Loop dan nilai variabel i yaitu 1. Setelah itu kode berikutnya adalah $i++; yang berarti nilai i menjadi 2.

Kembali mengecek apakah nilai i (yaitu 2) lebih kecil 10? karena benar maka kode didalam while dijalankan yaitu mencetak Loop dan nilai variabel i yaitu 2. Setelah itu kode berikutnya adalah $i++; yang berarti nilai i menjadi 3. Begitu seterusnya hingga nilai i betambah terus sampai ekspresi while salah (yaitu saat nilai i tidak lebih kecil dari 10) dan kode didalam tidak dijalankan.

Perlu di ingat apabila kita tidak memasang kode $i++; maka nilai i akan selalu 1 tidak bertambah sehingga kondisi i lebih kecil selalu tercapai dan pengulangan tidak berhenti. Hal ini akan membuat sistem berhenti bekerja, karena terus melakukan pengulangan.

Pengulangan (for)

Perintah for digunakan untuk mengulang perintah dengan jumlah pengulangan yang sudah diketahui. Pada perintah for anda tidak perlu menuliskan kondisi untuk diuji. Anda hanya menuliskan nilai awal dan akhir variabel penghitung. Nilai variabel penghitung ini akan bertambah atau berkurang setiap kali sebuah pengulangan dilakukan. Karena itu pengulangan yang tidak berhenti (seperti dalam kasus while) tidak akan terjadi. Diagram kodenya seperti ini:

for ( variable awal; ekspresi; variabel increment/decrement )

{

// Kode yang dijalankan

}

Ekspresi pertama merupakan variabel awal / nilai awal, sedangkan yang kedua merupakan kondisi yang harus dicapai agar pengulangan dilakukan, sedangkan yang ketiga merupakan peningkatan/penurunan nilai variabel. Contoh diatas yang menggunakan while jika kita menggunakan for akan seperti ini:

for ($i=1; $i<=10; $i++) {

echo "Loop $i

";

}

?>Hasil:

Loop 1

Loop 2

Loop 3

Loop 4

Loop 5

Loop 6

Loop 7

Loop 8

Loop 9

Loop 10

Fungsi

Fungsi merupakan sekumpulan kode yang dapat kita panggil kembali. Ketika dipanggil maka kode-kode didalam fungsi tersebut akan dijalankan. Dengan menggunakan fungsi, program akan lebih mudah dibaca dan kita tidak perlu menulis kode yang sama berkali-kali. Kita dapat mengirimkan nilai variabel kedalam fungsi dan ketika fungsi selesai dijalankan nilai variabel tersebut dapat kita ambil kembali. Oke untuk lebih jelasnya, misalkan kita memiliki kode PHP seperti ini:

$i=7;

$a=9;

$x=$i+$a;

print "$x

";

$i=7;

$a=9;

$x=$i+$a;

print "$x

";

$i=7;

$a=9;

$x=$i+$a;

print "$x

";

$i=7;

$a=9;

$x=$i+$a;

print "$x

";

$i=7;

$a=9;

$x=$i+$a;

print "$x

";

?>Jika kita menulis kode tersebut, kita telah membuang-buang waktu karena kita menulis kode yang sama sebanyak 5 kali. Jika kita menggunakan function() maka kita cukup menulisnya sekali saja, dan sisanya tinggal memanggil fungsi tersebut. Oke sekarang kita coba buat kode diatas menggunakan fungsi:

function myfunction() {

$i=7;

$a=9;

$x=$i+$a;

print "$x

";

}

myfunction();

myfunction();

myfunction();

myfunction();

?>Kita membuat fungsi dengan nama myfunction, kita bebas memberikan nama untuk fungsi yang kita buat. Didalam fungsi myfunction terdapat sekumpulan kode. Nah untuk memanggil fungsi myfunction kita cukup menulis nama fungsinya saja yaitu myfunction();

Anda juga dapat mengirim variabel kedalam sebuah fungsi. Misal anda memiliki kode seperti dibawah ini yang dibuat tanpa fungsi:

$i=1;

$j=2;

$x=$i+$j;

print "$x

";

$i=3;

$j=4;

$x=$i+$j;

print "$x

";

$i=5;

$j=6;

$x=$i+$j;

print "$x

";

$i=7;

$j=8;

$x=$i+$j;

print "$x

";

?>Seperti yang anda lihat pada kode diatas sama semua hanya saja nilai variabelnya berbeda, kita dapat membuat fungsi dimana nilai variabelnya bisa kita masukkan. Seperti ini kodenya jika kode diatas dibuat menggunakan fungsi:

function anotherfunction($i,$j) {

$x=$i+$j;

echo "$x

";

}

anotherfunction(1,2);

anotherfunction(3,4);

anotherfunction(5,6);

anotherfunction(7,8);

?> function anotherfunction($i,$j). $i dan $j adalah variabel yang memiliki nilai 1 dan 2 ketika kita memanggil fungsi anotherfunction(1,2) Jika kita memiliki fungsi:

function add($i,$j) {

...

}

Dan anda memanggil fungsi tersebut dengan add(1,2); maka nilai $i didalam fungsi tersebut adalah 1 dan nilai $j adalah 2.

Jika anda memiliki fungsi:

function substract($i,$j,$k) {

...

}

Dan anda memanggil fungsi substract(5,6,8); maka nilai $i = 5, $j = 6 dan $k = 8. Sekarang jika anda memanggil fungsi seperti ini:

$x=10;

substract(8,9,$x);

maka $i=8, $j=9 dan $k=10.

Bagaimana? sebelum anda lanjut akan lebih baik jika anda pahami betul mengenai fungsi, karena semakin besar kode PHP yang anda buat maka semakin banyak fungsi yang akan anda gunakan. Anda bisa saja membuat kode PHP tanpa fungsi, tetapi seperti yang saya bilang dengan fungsi anda bisa menghemat penulisan kode yang berulang-ulang.

Forms

Didalam dunia World Wide Web, form HTML merupakan tempat dimana kita bisa mengirimkan informasi dari pengguna ke server. PHP didesain agar dapat bekerja dan menerima informasi dari form HTML. Oke sekarang cobalah kode berikut ini dan simpan dengan nama form.php:

<form action="result.php" method="POST">

Name: <input type="text" name="myname" size="20"><br>

Address: <input type="text" name="myaddress" size="40"><br>

<input type="submit" name="submit" value="Send">

form>

Sekarang tuliskan kode dibawah ini dan simpan dengan nama result.php:

print "Selamat Datang, $myname.

";

print "Alamat anda adalah $myaddress";

?>Jika anda buka result.php maka isi dari variabel $myname dan $myaddress kosong, karena memang belum anda deklarasikan isinya. Tetapi jika anda membuka file form.php terdapat text field dengan nama "myname" dan "myaddress". Nah nama textfield ini akan menjadi nama variabel apabila kita mengirimkannya ke PHP. Buka form.php dan coba anda isi text nama dan alamat. Ketika tombol diklik maka variabel tersebut akan dikirim ke file post.php. Dan file post.php akan menerimanya dan menampilkannya.

Anda dapat mengirim nilai variabel tersebut ke file itu sendiri. Metode ini biasanya yang paling sering digunakan. Untuk mengirim variabel ke file dirinya sendiri ubah saja form action ke . Cobalah kode dibawah ini dan simpan dengan nama self.php:

<html>

<head>

head>

<body>

If ($ok) {

print "Selamat Datang, $myname.

";

print "Alamat anda adalah $myaddress

";

}

?>

<form action="" method="POST">

Name: <input type="text" name="myname" size="20"><br>

Address: <input type="text" name="myaddress" size="40"><br>

<input type="submit" name="ok" value="Send">

form>

body>

html>

Beberapa fungsi built in PHP

PHP memiliki buanyak fungsi didalamnya. Buanyak bukan banyak, karena memang sangat banyak. Anda dapat membaca semua fungsinya di manual PHP. Belum lagi class-class yang tersebar di internet. Dijamin anda akan menemukan apa yang anda butuhkan. Oke, kembali ke fungsi. Saya akan menerangkan 3 fungsi dalam PHP yaitu date(), strlen() dan substr().

Fungsi date() digunakan untuk menampilkan tanggal dari server. Kita bisa mengatur hasil tampilan dari date() sesuka hati kita. Inilah kode-kode yang digunakan untuk menampilkan format date():

| Format | Deskripsi | Hasil |

| a | 'am' atau 'pm' huruf kecil | pm |

| A | 'AM' atau 'PM' huruf besar | PM |

| d | Tanggal (dengan angka diawali dengan 0) | 20 |

| D | Hari (3 huruf) | Thu |

| F | Bulan | January |

|

| Jam (format 12 jam - diawali dengan 0) | 03 |

| H | Jam (format 24 jam - diawali dengan 0) | 20 |

| g | Jam (format 12 jam - tanpa 0) | 3 |

| G | Jam (format 24 jam - tanpa 0) | 20 |

| i | Menit | 47 |

| j | Tanggal (tanpa 0) | 3 |

| 1 | Hari | Thursday |

| L | Melompati tahun ('1' untuk ya, '0' untuk no) | 1 |

| m | Bulan (angka - diawali dengan 0) | 01 |

| M | Bulan (3 huruf) | Jan |

| n | Bulan (angka - tanpa 0) | 1 |

| s | Detik | 24 |

| U | Time stamp | 1142743213 |

| y | Tahun (2 digit) | 06 |

| Y | Tahun (4 digit) | 2006 |

| z | Jumlah hari dalam setahun (0-365) | 19 |

| Z | Waktu dari GMT | 0 |

Contoh:

print "Today is ";

print date("j of F Y, \a\\t g.i a");

?>Hasil:

Today is 11 of October 2007, at 11.42 am

Bagaimana? mudah bukan untuk menampilkan tanggal pada PHP, sekarang kita pelajari strlen()

strlen() digunakan untuk mengetahu panjang dari string atau jumlah karakter dalam string. strlen() memerlukan masukan berupa string dan akan mengembalikan nilai yang merupakan jumlah karakter dalam string tersebut.

substr() digunakan untuk memotong suatu string dengan menentukan posisi karakter awal dan jumlah karakter yang akan dipotong. Daripada bingung cobalah kode berikut ini:

$text="Computer";

print strlen("$text");

print "

";

print substr("$text",3);

print "

";

print substr("$text",3,3);

?>Hasil:

8

puter

put

Bagaimana? mudah kan. Semua yang telah anda baca, mulai dari menginstall hingga bagian ini merupakan dasar-dasar dari PHP dan masih banyak lagi yang harus dipelajari. Tetapi karena anda telah mengetahui dasarnya, maka tidak akan terlalu sulit apabila anda ingin mempelajari PHP lebih dalam lagi.

Sumber : http://www.dhimasronggobramantyo.com/

Informasi tentang perkembangan teknologi selalu bikin penasaran, seperti halnya dengan LOTUS sebuah merek HP yang menyebutnya diri sebagai produk rakitan Bandung ini beberapa waktu lalu di pamerkan di lokasi kantor, alhasil HP rakitan Bandung laris manis seperti kacang goreng.

Dengan harga terbilang relative murah dengan fitur yang lengkap dibanding dengan HP merek lain sekitar 1-2 jutaan HP ini dilengkapi dengan berbagai macam fitur. Untuk menyingkap penasaran ini akupun mencoba memakai salah satu HP merek Lotus L-828 dual Band GSM dan CDMA harga di bandrol sekitar 2.1 Jt. Bukan bermaksud mempromosikan HP ini, saya hanya ingin berbagi pengalaman setelah satu Minggu memakai HP tersebut sebagai bahan pertimbangan jika Anda ingin memiliki HP jenis tersebut.

Fitur yang dimiliki oleh Lotus L-828

- Mobile TV

- Camera 3.2 Px

- Vidio Recorder

- Sound Recorder

- FM Radio

- Bluetooth

- GPRS

- Dual Band CDMA On dan GSM On

- Flash Card = 1 Gb

- Touch Screen

Dari pengalaman pemakaian selama satu Minggu fitur-fitur yang dimiliki oleh HP Tersebut terbilang bagus, mulai dari

- Mobile TV, HP ini memfasilitasi dengan TV mobile yang gratis tanpa kena charge alias gratis seperti pesawat TV di rumah dengan kualitas gambar cukup bagus dan pernah saya bandingkan dengan type lain seperti K-Touch, Lotus tidak kalah dengan kualitas gambar cerah dan tajam dan dalam kondisi dalam kendaraan masih mampu menghasilkan gambar bagus. Dan ada beberapa kelemahan yaitu masih ada delay antara gambar dengan suara namun tidak terlalu terlihat.

- Camera menghasilkan gambar bagus

- Vidio dan sound record juga masih terbilang bagus gambar bagus dan suara jernih

- FM Radio suara bagus

- Bluetooth berfungsi dengan baik

- GPRS selam ini saya belum mencoba layanan ini

- Dual Band CDMA On dan GSM On berfungsi dengan baik

Dan ada beberapa kelemahan dari HP ini yaitu :

- Hands Free tidak menghasilkan suara yang bagus selain itu volumenya terbilang kecil walau Vol sudah maksimal suara masih tetap kurang terdengar dengan baik.

- Walau disediakan dua Battery pemakaian battery jika sering menyalakan fitur TV bisa cepat habis rata-rata saya 1 hari battery harus charge saya belum coba tes menyalakan TV terus menerus aku khawatir Jika menyalakan TV HP cepat panas.

Kabel data yang disediakan setelah saya coba di connect dengan computer tidak bisa berfungsi maksimal untuk transfer data saya hanya bisa menggunakan kabel tersebut untuk charge battery. Katanya si Mba penjual HP tersebut kalau di connect dengan computer HP akan langsung mati dan proses transfer akan berlangsung dalam keadaan HP mati, selain itu Port USB dari HP sangat ringkih alias cepat kendor sehingga saat di connect sering putus nyambung.

Beberapa waktu lalu saya mendapat telepon dari Three perusahaan GSM baru yang menawarkan product mereka kepada saya, sesaat saya terima dan layani saja dari pada bengong, apa yang dia tawarkan kepada saya.

Dalam hati dari mana mereka tahu NO HP saya, lalu saya tanyakan saja kepada dia “Mba kok tahu nomor HP saya Mba..? Jawabnya “Kami sudah ada dalam data base perusahaan kami..” , “Ohhh gitu ya....” Saya Cuma bisa bergumam. Akhirnya saya pun menutup pebicaraan dengannya.

Beberapa minggu kemudian dia telepon saya lagi dan masih tetap menawarkan product nya kepada saya...pertama sih saya layani saja biar lama-lama dikit...kan ngobrol sama cewek asik juga..he..he. Akhirnya supaya dia kelak gak telepon lagi saya bilang saya kini tinggal diluar kota...Jakarta. Akhirnya dia bingung juga kan..pasar dia kan Di Jakarta saja.

Tidak begitu lama tadi saya mendapat telepon lagi, kali ini saya dapat telepon dari Bank HSBC dia menawarkan pinjaman kepada saya....Sedikit basa-basi saya pun menanyakan tentang No. HP saya kok mereka tahu. Jawabannya sama sudah ada dalam database nya..Hmm.

Saya ingat dengan No. HP saya dulu saya menggunakan Xplor pasca bayar. Pada saat ada penawaran ke perusahaan...” abis nomornya kita bisa pilih yang menurut kita bagus”. Jadi deh saya pake XL. Kemungkinan data dari situ tadi yang disebar ke seluruh perusaan lain untuk berbagai penawaran.

Wah..kalau satu atau dua perusahaan yang nawarin gak apa-apa sih...tapi gimana kalau banyak perusahaan? bisa-bisa tiap menit itu HP bunyi melulu....?

What is Spyware ?

Two major groups of Spyware is Adware and Malware

The most of spyware is Adware. The main purpose of an adware program is to capture "anonymous" data for targeted advertising. Adware is usually just an annoyance, but sometimes it can cause greater difficulties.

The less common spyware programs is called Malware. Malware is a program that designed to cause problems with computer. Malware include viruses, Trojan horse programs, and certain forms of hijacking spyware. These types of spyware are written to get personal information such as email passwords, internet banking passwords, credit card numbers, and social security numbers for fraud. Many of spyware can change default program settings to allow an attacker access to the computer, or monitor a user's keystrokes to get information. The information is then sent off to the attacker via email without user knowledge or intervention.

It's hard to tell the share of computers that have been infected with spyware, estimates run as high as 95% computers could be infected. Children online can be especially vulnerable because they may have less technical savvy and frequently download using peer to peer software from the Internet.

Problems with spyware:

Several problems present themselves when a user has spyware on their system.

P0rnographic advertising:

Spyware creates targeted advertisements can be a problem. The ads will be created from information such as websites and advertisements visited previously. If children are using the same computer, this can be a problem. If the 4dult user visits a p0rnographic site, the minor could receive targeted advertisements which contain p0rnographic material. Sometimes the targeting of ads can be for p0rnographic advertisements without anyone having visited 4dult sites.

Annoyance:

Spyware can be a huge annoyance to computer users. Created Pop Up ads often appear when web pages are opened or closed. This can cause hours of wasted effort because many of the Pop Ups create more popup ads as they are closed, in an ever expanding cycle.

Computer Memory and CPU Resource:

Some spyware allows the unauthorized use of computer memory and cpu resources. This includes running programs while a PC is not busy. However, increased use of a computer memory, processor and harddisk increases the wear and tear on the components, and reduces its functional lifetime. In some cases resources are used for malicious purposes, such as mailing spam or viruses to everyone in your addressbook.

Lose control of your PC:

Spyware can change browser's homepage and other settings without the user's knowledge or permission. These changes can include turning off firewall and security protection so the spyware can communicate with external resources, making them potentially dangerous.

Simple Steps for Removing Spyware from Your Computer

Restart computer in Safe Mode (with Networking)

How to Restart Computer in Safe Mode :

Some computers have a progress bar that refers to the word BIOS. Others may not let you know what is happening. As soon as the BIOS loads, begin tapping the F8 key on your keyboard. Do so until the Windows Advanced Options menu appears. If you begin tapping the F8 key too soon, some computers display a "keyboard error" message. If this happens, restart the computer and try again. Using the arrow keys on the keyboard, select Safe mode (with Networking)

Download CWShredder and save it to your Desktop.

Download spybot - Search & Destroy and install it

Download ad-aware and install it. Make sure you click on check for updates before scanning

Download HijackThis from Here

How to Remove Spyware from your Computer

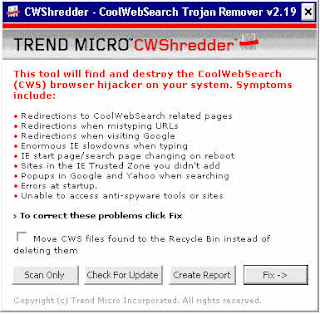

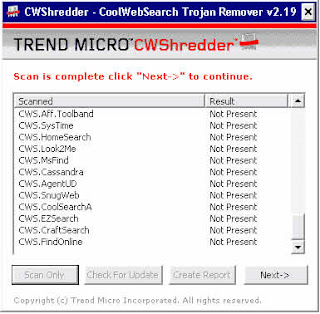

CWShredder (Freeware)

CWShredder finds and removes traces of CoolWebSearch. CoolWebSearch is a name given to a wide range of different browser hijackers. Though the code is very different between variants, they are all used to redirect users to coolwebsearch.com and other sites affiliated with its operators.

The CoolWebSearch Trojan installs dozens of links in Favourites, mostly to p0rn sites on your desktop; it also adds toolbar to Internet Explorer and changes your homepage without asking you. and it also significantly slows down the performance of your computer, and it modify some files which cause Windows to freeze, crash, random reboot etc.

Start CWShredder and you can choose "Fix"

If your computer has Trojans then you can fix it by clicking Next.

"CoolWebSearch encompasses a wide family of browser hijacker spyware programs. This spyware is frequently updated, to avoid anti-spyware software from removing it. CWShredder is widely regarded as the only solution to effectively remove CoolWebSearch spyware. " - (PC Magazine, August 2004)

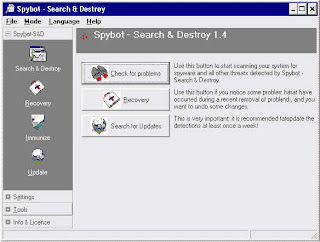

Spybot - Search and Destroy (Freeware)

Spybot - Search and Destroy is an Spyware and Adware Detection and Removal Tool. It can detect and remove spyware of different kinds from your computer. This includes removal of certain advertising components, and detection of various keylogging and other spy utilities.

If you see new toolbars in your Internet Explorer that you didn't intentionally install, if your browser crashes, or if you browser start page has changed without your knowing, you most probably have spyware. But even if you don't see anything, you may be infected, because more and more spyware is emerging that is silently tracking your surfing behaviour to create a marketing profile of you that will be sold to advertisement companies.

In addition, it also securely removes PC and Internet usage tracks, including browser history, temporary pages, cookies (with option to keep selected) and more.

The first time SpyBot launches, you will be asked if you wish to create a backup of registry, check for updates (they regularly update the list of spyware that SpyBot detects), and immunize your system from known spyware. Say "yes" to all of these.

Now click Search & Destroy from the navigation bar and then select Check for problems.

After scanning your hard drive, SpyBot will list all Spyware, Adware, Exploits and tracking cookies that it finds. Make sure all items are selected and then click Fix selected problems.

SpyBot may not be able to remove some items that are currently running, in that case it will ask if you want to run again the next time the computer is restarted.

HijackThis (Freeware)

Hijackthis is a program that is designed for the advanced removal of malware, spyware, worms and Trojans from your system. Basically it scan the registry and other locations of your computer where spyware is commonly found. It therefore lists areas where spyware and adware could be found like items contained in the system startup, hosts file that may call up unwanted websites as well as all browser objects like Toolbars etc.

Hijackthis can help in hard to remove items of spyware and adware that spyware removal programs may not be able to detect yet. It is an advanced software and is recommended for advanced users since you have to manually remove only some items from your system because some are needed for system functionality. You can save the log file and get assistance from advanced users.

This tutorial is designed to give you an overview of how the program works. If you are unsure about something you should leave it and ask for help. Remember before using HijackThis, Scan with at least two spyware removal (Ad-aware and Spybot S&D)

R0, R1, R2, R3 - Internet Explorer Start/Search pages URLs

F0, F1 - Autoloading programs

F2, F3 - Autoloading programs mapped to the Registry

N1, N2, N3, N4 - Netscape/Mozilla Start/Search pages URLs

O1 - Hosts file redirection

O2 - Browser Helper Objects

O3 - Internet Explorer toolbars

O4 - Autoloading programs from Registry

O5 - IE Options icon not visible in Control Panel

O6 - IE Options access restricted by Administrator

O7 - Regedit access restricted by Administrator

O8 - Extra items in IE right-click menu

O9 - Extra buttons on main IE button toolbar, or in IE 'Tools' menu

O10 - Winsock hijacker

O11 - Extra group in IE 'Advanced Options' window

O12 - IE plugins

O13 - IE DefaultPrefix hijack

O14 - 'Reset Web Settings' hijack

O15 - Unwanted site in Trusted Zone

O16 - ActiveX Objects (aka Downloaded Program Files)

O17 - Lop.com domain hijackers

O18 - Extra protocols and protocol hijackers

O19 - User style sheet hijack

O20 - AppInit_DLLs Registry value autorun

O21 - ShellServiceObjectDelayLoad (SSODL) autorun Registry key

O22 - SharedTaskScheduler autorun Registry key

O23 - NT Services

Start HijackThis and Click on Do System Scan only. When the scan is complete check all the unnecessary items which should be removed, and Click on the Fix checked button. A confirmation box will appear. Click Yes. HijackThis will now remove the checked items.

"Indonesia Language"

Jaringan nirkabel atau yang sering disebut dengan wireless network cukup mudah untuk di set up, dan juga terasa sangat nyaman, terutama jika kita menginginkan agar bisa berjalan jalan keliling rumah atau kantor dengan komputer portable tetapi tetap bisa tetap mengakses jaringan internet. Namun, karena wireless menggunakan gelombang, maka akan lebih mudah untuk di-hack daripada koneksi yang menggunakan kabel. Ada beberapa tips disini untuk mengamankan wireless network.

Adapun langkah langkahnya sebagai berikut:

1. Memakai Enkripsi. Enkripsi adalah ukuran security yang pertama, tetapi banyak wireless access points (WAPs) tidak menggunakan enkripsi sebagai defaultnya. Meskipun banyak WAP telah memiliki Wired Equivalent Privacy (WEP) protocol, tetapi secara default tidak diaktifkan. WEP memang mempunyai beberapa lubang di securitynya, dan seorang hacker yang berpengalaman pasti dapat membukanya, tetapi itu masih tetap lebih baik daripada tidak ada enkripsi sama sekali. Pastikan untuk men-set metode WEP authentication dengan “shared key” daripada “open system”. Untuk “open system”, dia tidak meng-encrypt data, tetapi hanya melakukan otentifikasi client. Ubah WEP key sesering mungkin, dan pakai 128-bit WEP dibandingkan dengan yang 40-bit.

2. Gunakan Enkripsi yang Kuat. Karena kelemahan kelemahan yang ada di WEP, maka dianjurkan untuk menggunakan Wi-Fi Protected Access (WPA) juga. Untuk memakai WPA, WAP harus men-supportnya. Sisi client juga harus dapat men-support WPA tsb.

3. Ganti Default Password Administrator. Kebanyakan pabrik menggunakan password administrasi yang sama untuk semua WAP produk mereka. Default password tersebut umumnya sudah diketahui oleh para hacker, yang nantinya dapat menggunakannya untuk merubah setting di WAP anda. Hal pertama yang harus dilakukan dalam konfigurasi WAP adalah mengganti password default tsb. Gunakan paling tidak 8 karakter, kombinasi antara huruf dan angka, dan tidak menggunakan kata kata yang ada dalam kamus.

4. Matikan SSID Broadcasting. Service Set Identifier (SSID) adalah nama dari wireless network kita. Secara default, SSID dari WAP akan di broadcast. Hal ini akan membuat user mudah untuk menemukan network tsb, karena SSID akan muncul dalam daftar available networks yang ada pada wireless client. Jika SSID dimatikan, user harus mengetahui lebih dahulu SSID-nya agak dapat terkoneksi dengan network tsb.

5. Matikan WAP Saat Tidak Dipakai. Cara yang satu ini kelihatannya sangat simpel, tetapi beberapa perusahaan atau individual melakukannya. Jika kita mempunyai user yang hanya terkoneksi pada saat saat tertentu saja, tidak ada alasan untuk menjalankan wireless network setiap saat dan menyediakan kesempatan bagi intruder untuk melaksanakan niat jahatnya. Kita dapat mematikan access point pada saat tidak dipakai.

6. Ubah default SSID. Pabrik menyediakan default SSID. Kegunaan dari mematikan broadcast SSID adalah untuk mencegah orang lain tahu nama dari network kita, tetapi jika masih memakai default SSID, tidak akan sulit untuk menerka SSID dari network kita.

7. Memakai MAC Filtering. Kebanyakan WAP (bukan yang murah murah tentunya) akan memperbolehkan kita memakai filter media access control (MAC). Ini artinya kita dapat membuat “white list” dari computer computer yang boleh mengakses wireless network kita, berdasarkan dari MAC atau alamat fisik yang ada di network card masing masing pc. Koneksi dari MAC yang tidak ada dalam list akan ditolak. Metode ini tidak selamanya aman, karena masih mungkin bagi seorang hacker melakukan sniffing paket yang kita transmit via wireless network dan mendapatkan MAC address yang valid dari salah satu user, dan kemudian menggunakannya untuk melakukan spoof. Tetapi MAC filtering akan membuat kesulitan seorang intruder yang masih belum jago jago banget.

8. Mengisolasi Wireless Network dari LAN. Untuk memproteksi internal network kabel dari ancaman yang datang dari wireless network, perlu kiranya dibuat wireless DMZ atau perimeter network yang mengisolasi dari LAN. Artinya adalah memasang firewall antara wireless network dan LAN. Dan untuk wireless client yang membutuhkan akses ke internal network, dia haruslah melakukan otentifikasi dahulu dengan RAS server atau menggunakan VPN. Hal ini menyediakan extra layer untuk proteksi.

9. Mengontrol Signal Wireless. 802.11b WAP memancarkan gelombang sampai dengan kira kira 300 feet. Tetapi jarak ini dapat ditambahkan dengan cara mengganti antenna dengan yang lebih bagus. Dengan memakai high gain antena, kita bisa mendapatkan jarak yang lebih jauh. Directional antenna akan memancarkan sinyal ke arah tertentu, dan pancarannya tidak melingkar seperti yang terjadi di antenna omnidirectional yang biasanya terdapat pada paket WAP setandard. Selain itu, dengan memilih antena yang sesuai, kita dapat mengontrol jarak sinyal dan arahnya untuk melindungi diri dari intruder. Sebagai tambahan, ada beberapa WAP yang bisa di setting kekuatan sinyal dan arahnya melalui config WAP tsb.

10. Memancarkan Gelombang pada Frequensi yang Berbeda. Salah satu cara untuk bersembunyi dari hacker yang biasanya memakai teknologi 802.11b/g yang lebih populer adalah dengan memakai 802.11a. Karena 802.11a bekerja pada frekwensi yang berbeda (yaitu di frekwensi 5 GHz), NIC yang di desain untuk bekerja pada teknologi yang populer tidak akan dapat menangkap sinyal tsb.

"Indonesia Language"

Untuk membuat desain suatu web atau sekedar memodifikasi blog, ada beberapa cara dan software yang kita perlukan, baik itu untuk tampilan desain berupa gambar maupun tag-tag HTML dan programing. Untuk bisa membuat web atau sekedar otak-atik blog, kita tidak perlu untuk bisa keseluruhan namun satu dari salah satunya minimal kita ngerti agar tampilan maupun fungsi web yang kita buat bisa berjalan sesuai yang kita inginkan.

Desain : Untuk membuat desain suatu homepage biasanya para web designer dimulai dengan software ini sebagai tampilan sementara atau dalam membuat layout homepage.

- Adobe Photoshop : Desain berbasis titik ( bitmap )

- Corel Draw : Desain berbasis vector

- Adobe Image Ready : Memotong gambar-gambar ke dalam format html

- Adobe Illustrator : Desain berbasis vector

- Adobe Freehand : Desain berbasis vector (Catatan Macromedia sudah diakuisisi oleh Adobe)

Efek Desain : Hal ini dilakukan untuk menghidupkan desain yang telah kita rancang. Seperti menambah efek cahaya, textur dan manipulasi teks.

- Adobe Firework : Efek teks

- Painter : Memberikan efek lukisan

- Ulead Photo Impact : Efek frame dan merancangan icon yang cantik.

- Plugins Photoshop : Seperti Andromeda, Alien Skin, Eye Candy, Kai's Power Tool dan

- Xenofex juga sangat mendukung untuk memberi efek desain sewaktu anda mendesain layout homepage di Photoshop.

src="http://pagead2.googlesyndication.com/pagead/show_ads.js">

Animasi : Penambahan animasi perlu untuk membuat homepage agar kelihatan menarik dan hidup.

- 3D Studio Max : Untuk membuat objek dan animasi 3D.

- Gif Construction Set : Membuat animasi file gif

- Adobe Flash : Menampilkan animasi berbasis vector yang berukuran kecil.

- Microsoft Gif Animator : Membuat animasi file gif

- Swift 3D : Merancang animasi 3D dengan format file FLASH.

- Swish : Membuat berbagai macam efek text dengan format file FLASH.

- Ulead Cool 3D : Membuat animasi efek text 3D.

Web Editor : Menyatukan keseluruhan gambar dan tata letak desain, animasi, mengisi halaman web dengan teks dan sedikit bahasa script.

- Alaire Homesite

- Cold Fusion

- Microsoft Frontpage

- Adobe Dreamweaver

- Net Object Fusion

Programming : Hal ini dilakukan setelah sebagian besar desain homepage telah rampung. Programming bertugas sebagai akses database, form isian dan membuat web lebih interaktif. Contoh : Membuat guestbook, Form isian, Forum, Chatting, Portal, Lelang dan Iklanbaris.

- ASP ( Active Server Page )

- Borland Delphy

- CGI ( Common Gateway Interface )

- PHP

- Perl

Upload : File html kita perlu di letakkan ( upload ) di suatu tempat ( hosting ) agar orang di seluruh dunia dapat melihat homepage kita.

- Bullet FTP

- Cute FTP

- WS-FTP

- Adobe Dreamweaver : dengan fasilitas Site FTP

- Microsoft Frontpage : dengan fasilitas Publish

- Sound Editor : Homepage kita belum hidup tanpa musik. Untuk mengedit file midi atau wav, perlu alat khusus untuk itu.

Sound Forge : Mengedit dan menambah efek file yang berformat mp3 dan wav.

Wah hampir kelupaan agar Web kita Interaktif dan dinamis maksudnya dapat berkomunikasi dengan pengunjung tentu perlu juga kita sedikit (bagusnya) banyak mengenal data base. Web data base yang biasa dipakai dan banyak digunakan saat ini seperti Mysql atau Accses.

Severally elapses I go to Harco Manggadua Mall at Jakarta a only to buy some spare part for computer. I hear that over there famous cheaply. But, this instance as experience for my and to the friend of cautious buys spare part computer at there.

Its story I buy many spare part with merk one particular I believe that goods am lovely and my not attempt. But, what happen afters was brought home by that goods can't be used alias damage.

Enforced next day I return there, eventually lazy once goes to there have the ways at a dead set. But thanks after sweeping that goods gets to be reinstated, but I don't want again with goods of her shop, I ask for change and they want. Finally I buy at other shop and asking for tried.

That shop position are at floor 3, one need to be reassured for friend what do will computer expense and also spare part over there must been crosse check previously, can be tried is ware second part. Thank you

Severally elapses blog my friend strikes hack, maybe this article benefit blogger who utilizes wordpress to increase security. This article I take from moses writing at wpthemesplugin.com hopefully utilitarian. follow the simple WordPress security tips in this article to keep your blog safe.

1. Update to get the current version that’s secure

No software is free from bugs and security holes. Make sure that you are running the latest secure version. For WordPress - as of this writing - that means versions 2.3.3.

Since WordPress gives plugins and themes full access to your blog, you also need to keep your plugins up-to-date. With the latest 2.3 series of WordPress you are notified in the admin screen when the plugins that you have installed are released in new versions.

2. Disable and remove themes and plugins that you are not using

If you are like the majority of bloggers, you have tried several different themes for your blog. More than likely, you now have a few different unused plugins that are installed.

Every single piece of unwanted software may provide a new vulnerability. Since no one is using them, why waste the energy to take these packages to the latest version? Get rid of the software, eliminate all associated files and be done with the trouble.

The last step of actually removing the files from the server is very important. Almost all themes and plugins are installed in well known directory locations. An attacker can use that well known URL to exploit a vulnerability even if you’re not using that theme/plugin.

3. Only download and install trusted code

Just like you shouldn’t click on email attachments coming from people you don’t trust, you shouldn’t install software on your blog from untrusted sources. Only download code from the authors’ web site.

Since WordPress and most themes and plugins are released as open source, anyone can modify the code with malicious intent and put up the badware for download to unsuspecting web surfers.

There is a penalty for being an early adopter! Allow other people to work through the holes and security issues before you attempt to use the package.

4. Watch out for JavaScript includes

Web analysis services and ad networks require the addition of JavaScript to blog pages. JavaScript code is allowed to do almost anything with your web page without your permission. In Essence, you are trusting the security of your website to this unknown, third-party service

I would be unwilling to have JavaScript put on my web site by an entity I was not familiar with. I would be more receptive to legitimate, well-known ad network and web analytic providers such as Google AdSense and Google Analytics.

Ad networks also pose another problem if you don’t have control over who is allowed to advertise on your network. Google applies the guilt by association principle: If you are advertising for a site that has badware on it, your site may be blacklisted too.

If you are a beginner, possible you'd feel to surprise when seeing the articles in my blog presenting only shares first paragrap or second paragrap, and to read for full article, you must click Read more... link. Alright.. please don't feel surprise, i will discuss about this now.

The function like that called Post Summary. You can make a post summary function with add a little code to your template code. But this code is for new blogger template (beta) and does not work at classic template.

Please follow the steps below :

Step #1 :

1. Login to blogger with your ID

2. In the dashboard page , click Layout.

3. Then click edit HTML tab.

4. Click the Download full template link. Save your template (very important)

5. Please mark the little box beside Expand Widget Templates. Wait for a moment.

6. Go to your template code, and find the code like this :

<p><data:post.body/></p>

7. Delete the above code and change with this code :

<style>.fullpost{display:inline;}</style>

<p><data:post.body/></p>

<b:else/>

<style>.fullpost{display:none;}</style>

<p><data:post.body/>

<a expr:href='data:post.url'><strong>Read more...</strong></a></p>

</b:if>

8. Click Save Template button

9. Step #1 is done.

Step #2 :

1. Click Setting tab.

2. Click formatting tab.

3. Go to lower side. you will find a blank text are beside Post Template. Fill that blank text area with this code :<span class="fullpost">

</span>

How to post your article?

When you post your article, choose edit.html tab and you will see the code below : <span class="fullpost">

</span>

Place the first paragraps above of : <span class="fullpost">

and place the rest of paragrap under of : <span class="fullpost">

and above of : </span>

and then publish your post. Done.

For sample I maked this tutorial for my blog...

This posting from kolom-tutorial.blogspot.com, mybe your need this article.

Many from bloggers wish to insatll the widget of Recent post and Recent post at sidebar, and for this matter is several blogger creating recent post and recent comment widget by javascript, However i think that is not good for your blog SEO (Search Engine Optimization). Besides not good to SEO, installation javascript risk to slow down your blog loading, so that matter it's can make your visitor don't feel balmy.

To install recent post and recent comments, be in fact you can use your blog feed address. this is the address of Recent Post :

http://YourBlogName.blogspot.com/feeds/posts/default

And this is the address of Recent Comments :

http://YourBlogName.blogspot.com/feeds/comments/default

YourBlogName must be alter with your blog name. For example :

this is my Recent Post address :

http://kolom-tutorial.blogspot.com/feeds/posts/default

And this is my Recent Comments address :

http://kolom-tutorial.blogspot.com/feeds/comments/default

Still compused to install this feed adress to your blog. Please follow the steps :

1. Login to blogger with your ID

2. After entering the dasboard page , click Layout.

3. Click at Page Element tab. See the picture below :

4. Click at Add a Page element.

5. After emerging pop up window , Klik add to blog button for the things Feed. See the picture following :

6. After that, Insert your fedd URL (URL feed post for Recent posts or URL feed comment for recent comments). Example :

7. Click Continue button.

8. Then alter the title with Recent Post for recent post widget or Recent Comments for recent comments widget. Example :

9. Click SAVE CHANGES button.

10.Move that element where you want, and then click SAVE button.

11. Finish. Please see the result.

Risks from crackers are sure to remain with us for any foreseeable future. The challenge for IT personnel will be to keep one step ahead of crackers. Members of the IT field need to keep learning about the types of attacks and what counter measures are available.

Counteracting security risks

There are many technologies available to counteract wireless network intrusion, but currently no method is absolutely secure. The best strategy may be to combine a number of security measures.

Possible steps towards securing a wireless network include:

All wireless LAN devices need to be secured

All users of the wireless network need to be educated in wireless network security

All wireless networks need to be actively monitored for weaknesses and breaches

MAC ID filtering

Most wireless access points contain some type of MAC ID filtering that allows the administrator to only permit access to computers that have wireless functionalities that contain certain MAC IDs. This can be helpful; however, it must be remembered that MAC IDs over a network can be faked. Cracking utilities such as SMAC are widely available, and some computer hardware also gives the option in the BIOS to select any desired MAC ID for its built in network capability..

Static IP addressing

Disabling at least the IP Address assignment function of the network's DHCP server, with the IP addresses of the various network devices then set by hand, will also make it more difficult for a casual or unsophisticated intruder to log onto the network. This is especially effective if the subnet size is also reduced from a standard default setting to what is absolutely necessary and if permitted but unused IP addresses are blocked by the access point's firewall. In this case, where no unused IP addresses are available, a new user can log on without detection using TCP/IP only if he or she stages a successful Man in the Middle Attack using appropriate software.

WEP encryption

Main article: Wired Equivalent Privacy

WEP stands for Wired Equivalency Privacy. This encryption standard was the original encryption standard for wireless. As its name implies, this standard was intended to make wireless networks as secure as wired networks. Unfortunately, this never happened as flaws were quickly discovered and exploited. There are several Open Source utilities like aircrack-ng, weplab, WEPCrack or airsnort that can be used by crackers to break in by examining packets and looking for patterns in the encryption. WEP comes in different key sizes.

The common key lengths are currently 128- and 256-bit. The longer the better as it will increase the difficulty for crackers. However, this type of encryption has seen its day come and go. In 2005 a group from the FBI held a demonstration where they used publicly available tools to break a WEP encrypted network in three minutes. WEP protection is better than nothing, though generally not as secure as the more sophisticated WPA-PSK encryption. A big problem is that if a cracker can receive packets on a network, it is only a matter of time until the WEP encryption is cracked.

WEP has some serious issues. First, it does not deal with the issue of key management at all.

Either the keys have to be manually given to end users, or they have to be distributed in some other authentication method. Since WEP is a shared key system, the AP uses the same key as all the clients and the clients also share the same key with each other. A hacker would only have to compromise the key from a single user, and he would then know the key for all users.

In addition to key management, a recently published paper describes ways in which WEP can actually be broken (“Weaknesses in the Key Scheduling Algorithm of RC4” by Fluhrer, Mantin and Shamir). This is due to a weakness in RC4 as it is implemented in WEP. If enough traffic can be intercepted, then it can be broken by brute force in a matter of an hour or two. If that weren’t bad enough, the time it takes to crack WEP only grows linearly with key length, so a 104-bit key doesn’t provide any significant protection over a 40-bit key when faced against a determined hacker. There are several freely available programs that allow for the cracking of WEP. WEP is indeed a broken solution, but it should be used as it is better than nothing. In addition, higher layer encryption (SSL, TLS, etc) should be used when possible.

WPA

Main article: Wi-Fi Protected Access

Wi-Fi Protected Access (WPA) is an early version of the 802.11i security standard that was developed by the Wi-Fi Alliance to replace WEP. The TKIP encryption algorithm was developed for WPA to provide improvements to WEP that could be fielded as firmware upgrades to existing 802.11 devices. The WPA profile also provides optional support for the AES-CCMP algorithm that is the preferred algorithm in 802.11i and WPA2.

WPA Enterprise provides RADIUS based authentication using 802.1x. WPA Personal uses a pre-shared Shared Key (PSK) to establish the security using an 8 to 63 character passphrase. The PSK may also be entered as a 64 character hexadecimal string. Weak PSK passphrases can be broken using off-line dictionary attacks by capturing the messages in the four-way exchange when the client reconnects after being deauthenticated. Wireless suites such as aircrack-ng can crack a weak passphrase in less than a minute. WPA Personal is secure when used with ‘good’ passphrases or a full 64-character hexadecimal key.

WPA2

Main article: IEEE 802.11i

WPA2 is a WiFi Alliance branded version of the final 802.11i standard.[6] The primary enhancement over WPA is the inclusion of the AES-CCMP algorithm as a mandatory feature. Both WPA and WPA2 support EAP authentication methods using RADIUS servers and preshared key (PSK).

802.1X

Main article: IEEE 802.1X

This is an IEEE standard for access of wireless and wired LANs. It provides for authentication and authorization of LAN nodes. This standard defines the Extensible Authentication Protocol (EAP) which uses a central authentication server. Unfortunately, during 2002 a Maryland professor discovered some shortcomings[citation needed]. Over the next few years these shortcomings were addressed with the use of TLS and other enhancements[citation needed].

LEAP

Main article: Lightweight Extensible Authentication Protocol

This stands for the Lightweight Extensible Authentication Protocol. This protocol is based on 802.1X and helps minimize the original security flaws by using WEP and a sophisticated key management system. This also uses MAC address authentication. LEAP is not safe from crackers. THC-LeapCracker can be used to break Cisco’s version of LEAP and be used against computers connected to an access point in the form of a dictionary attack.

PEAP

Main article: Protected Extensible Authentication Protocol

This stands for Protected Extensible Authentication Protocol. This protocol allows for a secure transport of data, passwords, and encryption keys without the need of a certificate server. This was developed by Cisco, Microsoft, and RSA Security.

TKIP

Main article: Temporal Key Integrity Protocol

This stands for Temporal Key Integrity Protocol and the acronym is pronounced as tee-kip. This is part of the IEEE 802.11i standard. TKIP implements per-packet key mixing with a re-keying system and also provides a message integrity check. These avoid the problems of WEP.

RADIUS

Main article: RADIUS

This stands for Remote Authentication Dial In User Service. This is an AAA (authentication, authorization and accounting) protocol used for remote network access. This service provides an excellent weapon against crackers. RADIUS was originally proprietary but was later published under ISOC documents RFC 2138 and RFC 2139. The idea is to have an inside server act as a gatekeeper through the use of verifying identities through a username and password that is already pre-determined by the user. A RADIUS server can also be configured to enforce user policies and restrictions as well as recording accounting information such as time connected for billing purposes.

WAPI

Main article: WAPI

This stands for WLAN Authentication and Privacy Infrastructure. This is a wireless security standard defined by the Chinese government.

Smart cards, USB tokens, and software tokens

This is a very high form of security. When combined with some server software, the hardware or software card or token will use its internal identity code combined with a user entered PIN to create a powerful algorithm that will very frequently generate a new encryption code. The server will be time synced to the card or token. This is a very secure way to conduct wireless transmissions. Companies in this area make USB tokens, software tokens, and smart cards. They even make hardware versions that double as an employee picture badge. Currently the safest security measures are the smart cards / USB tokens. However, these are expensive. The next safest methods are WPA2 or WPA with a RADIUS server. Any one of the three will provide a good base foundation for security. The third item on the list is to educate both employees and contractors on security risks and personal preventive measures. It is also IT's task to keep the company workers' knowledge base up-to-date on any new dangers that they should be cautious about. If the employees are educated, there will be a much lower chance that anyone will accidentally cause a breach in security by not locking down their laptop or bring in a wide open home access point to extend their mobile range. Employees need to be made aware that company laptop security extends to outside of their site walls as well. This includes places such as coffee houses where workers can be at their most vulnerable. The last item on the list deals with 24/7 active defense measures to ensure that the company network is secure and compliant. This can take the form of regularly looking at access point, server, and firewall logs to try and detect any unusual activity. For instance, if any large files went through an access point in the early hours of the morning, a serious investigation into the incident would be called for. There are a number of software and hardware devices that can be used to supplement the usual logs and usual other safety measures.